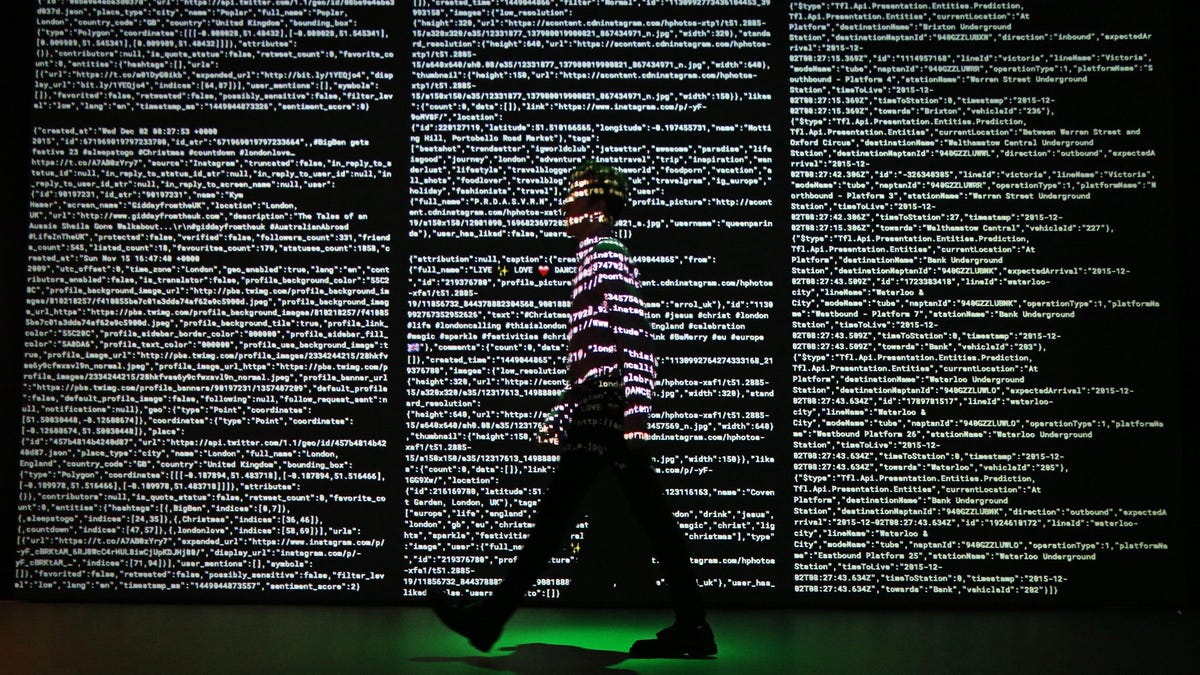

Nghiên cứu mới cho thấy việc định cấu hình sai một công cụ web được sử dụng rộng rãi đã dẫn đến hàng chục triệu bản ghi dữ liệu bị rò rỉ.

Microsoft ứng dụng năng lượng, một nền tảng phát triển phổ biến, cho phép các tổ chức nhanh chóng tạo các ứng dụng web, chứa đầy các trang web hướng tới khán giả và quản lý dữ liệu back-end liên quan. Nhiều chính phủ đã sử dụng Power Apps để nhanh chóng tìm ra các giao diện theo dõi liên hệ dành cho covid-19 chẳng hạn.

Tuy nhiên, cấu hình sản phẩm không chính xác có thể để lại một lượng lớn dữ liệu được hiển thị công khai trên web – đó chính xác là những gì đang xảy ra.

Các nhà nghiên cứu của công ty an ninh mạng UpGuard Mới phát hiện ra Có tới 47 thực thể khác nhau – bao gồm các chính phủ, các công ty lớn và chính Microsoft – đã định cấu hình sai Power Apps để khiến dữ liệu bị lộ.

Danh sách bao gồm một số tổ chức rất lớn, bao gồm chính quyền tiểu bang Maryland và Indiana, và các cơ quan công quyền của Thành phố New York, chẳng hạn như MTA. Các công ty tư nhân lớn, bao gồm American Airlines và công ty vận tải và hậu cần JB Hunt, cũng bị rò rỉ.

G / O Media có thể nhận hoa hồng

Các nhà nghiên cứu của UpGuard đã viết rằng tập dữ liệu bị rò rỉ bao gồm rất nhiều nội dung nhạy cảm, bao gồm Thông tin cá nhân được sử dụng để theo dõi liên hệ COVID-19, cuộc hẹn tiêm chủng COVID-19, số An sinh xã hội của người xin việc, ID nhân viên, và hàng triệu tên và địa chỉ email.

Theo các nhà nghiên cứu, có vẻ như chính Microsoft đã định cấu hình sai một số cơ sở dữ liệu Power Apps của mình, khiến một lượng lớn hồ sơ của họ bị lộ. Các nhà nghiên cứu đã viết rằng một trong những mục này dường như bao gồm “một bộ sưu tập 332.000 địa chỉ email và ID nhân viên được sử dụng cho các dịch vụ trả lương toàn cầu của Microsoft.”

Vào tháng 6, UpGuard đã liên hệ với Trung tâm Tài nguyên Bảo mật của Microsoft để gửi báo cáo về các lỗ hổng bảo mật, cảnh báo chúng về vấn đề phổ biến. Tổng cộng, 38 triệu hồ sơ đã bị lộ do rò rỉ được các nhà nghiên cứu ghi nhận.

Cuối cùng, UpGuard kết luận rằng Microsoft đã không công khai đầy đủ vấn đề bảo mật này và cần phải làm nhiều hơn nữa để cảnh báo khách hàng về những rủi ro do định cấu hình sai. Các nhà nghiên cứu viết:

Số lượng tài khoản tiết lộ thông tin nhạy cảm … cho thấy rủi ro của tính năng này – tiềm năng và tác động cấu hình saiNó không được đánh giá cao đủ. Một mặt, tài liệu sản phẩm mô tả chính xác điều gì sẽ xảy ra nếu ứng dụng được định cấu hình theo cách này. Mặt khác, bằng chứng thực nghiệm chỉ ra rằng cảnh báo trong tài liệu kỹ thuật không đủ để tránh hậu quả nguy hiểm của việc định cấu hình sai nguồn cấp menu OData cho các cổng Power Apps.

Theo dõi tiết lộ của UpGuard, Microsoft Kể từ đó biến Quyền và cài đặt mặc định liên quan đến Power Apps để giúp sản phẩm an toàn hơn.

“Nhà phân tích. Con mọt sách thịt xông khói đáng yêu. Doanh nhân. Nhà văn tận tâm. Ninja rượu từng đoạt giải thưởng. Một độc giả quyến rũ một cách tinh tế.”